マルチパースペクティブ検証によるドメイン検証セキュリティの向上

Let's Encryptでは、Web PKIのセキュリティと整合性を向上させる方法を常に模索しています。本日、マルチパースペクティブドメイン検証を開始できることを誇りに思います。これは、ドメイン検証プロセスにおける重要な前進であると確信しているからです。私たちの知る限り、私たちはマルチパースペクティブ検証を大規模に展開した最初の認証局です。

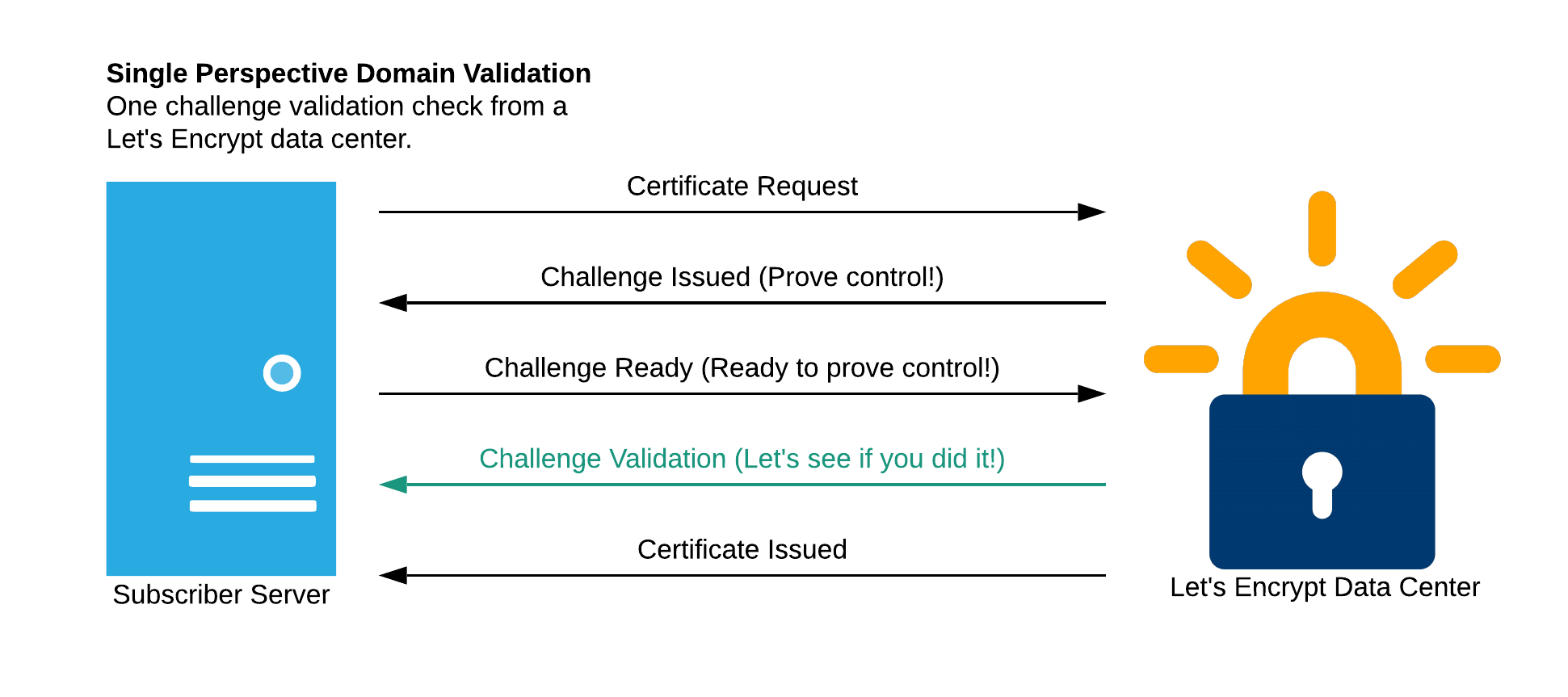

ドメイン検証は、すべての認証局が、証明書の申請者が証明書を要求するドメインを実際に制御していることを確認するために行うプロセスです。通常、ドメイン検証プロセスでは、申請者に対し、特定のパスやDNSエントリなど、ドメインの制御された場所に特定のファイルまたはトークンを配置するように求めます。その後、認証局は、申請者がそのようにできたことを確認します。これまで、これは次のようになっていました。

このプロセスの潜在的な問題は、ネットワーク攻撃者が検証パス(チャレンジリクエスト、または関連するDNSクエリ)に沿ってネットワークトラフィックをハイジャックまたはリダイレクトできる場合、攻撃者が認証局を騙して誤って証明書を発行させる可能性があることです。これはまさに、プリンストンの研究チームがBGPへの攻撃で行うことができると示したことです。このような攻撃は今日ではまれですが、将来的にはこれらの攻撃が増加することを懸念しています。

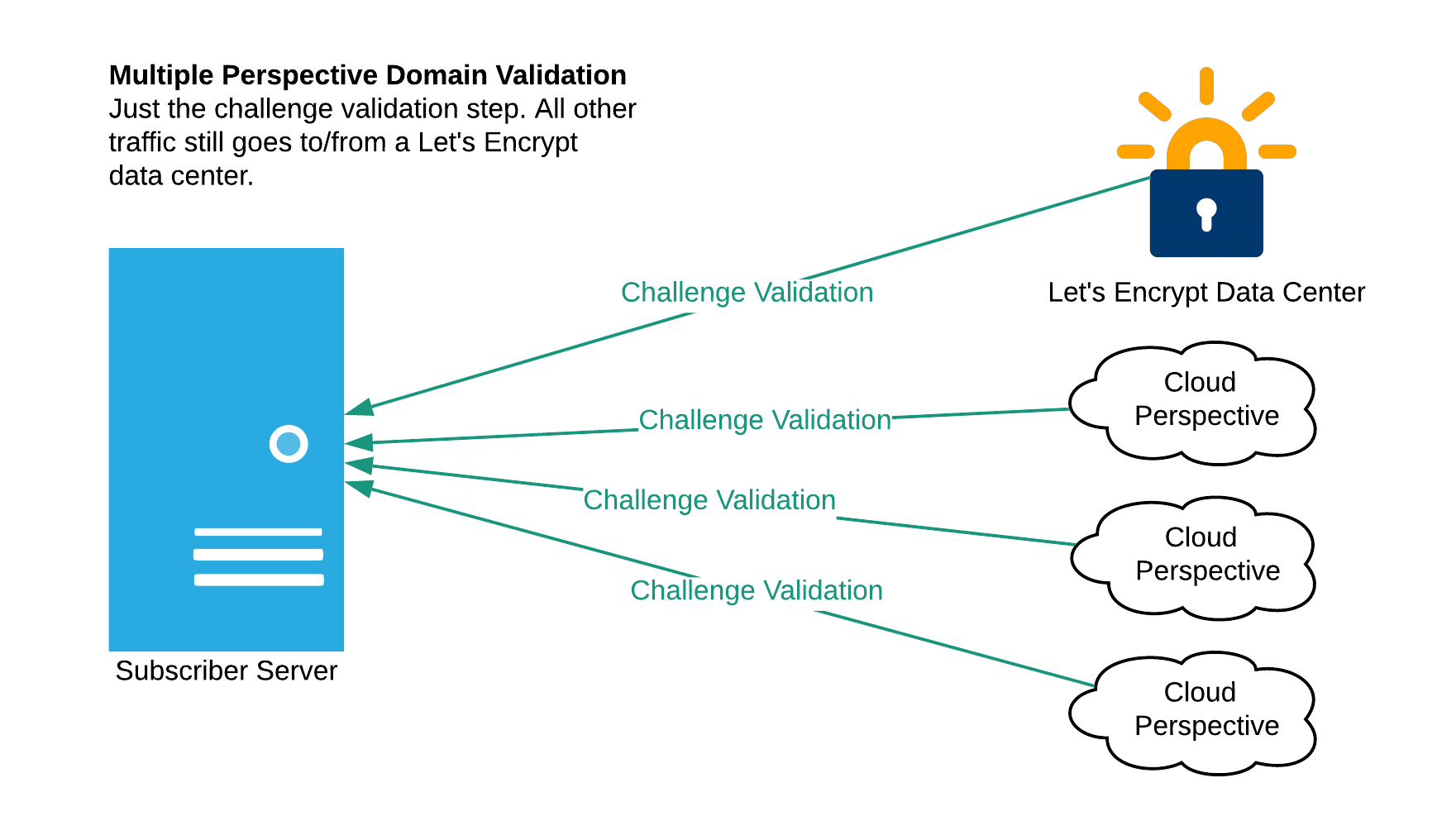

Border Gateway Protocol(BGP)とそのほとんどの展開は安全ではありません。RPKIやBGPsecなど、BGPを保護するための取り組みが進行中ですが、BGPハイジャックが過去のものになるまでには長い時間がかかる可能性があります。BGPが安全であることに依存できるようになるまで待つのではなく、プリンストンの研究チームと協力して、このような攻撃をより困難にする方法を考案しました。1つのネットワーク視点から検証する代わりに、独自のデータセンターだけでなく、複数の視点からも検証するようになりました。

現在、単一のクラウドプロバイダー内の複数の地域から検証を行っています。将来的には、ネットワークの視点を他のクラウドプロバイダーに多様化することを計画しています。

これにより、前述の攻撃はより困難になります。なぜなら、攻撃者は3つの異なるネットワークパス(データセンターからのプライマリパス、および3つのリモートパスの少なくとも2つ)を同時に正常に侵害する必要があるからです。また、このような攻撃がインターネットトポロジーコミュニティによって検出される可能性が高くなります。

この作業の開発におけるパートナーシップについて、プリンストン大学のPrateek Mittal教授とJennifer Rexford教授の研究グループに感謝します。私たちは、複数視点検証の設計と実装の有効性をさらに洗練させるために、彼らと協力し続けます。また、この作業を支援してくれたOpen Technology Fundにも感謝します。

私たちは、サービスを提供するために、ユーザーとサポーターのコミュニティからの貢献に依存しています。あなたの会社または組織がLet's Encryptをスポンサーしたい場合は、sponsor@letsencrypt.orgまでメールでお問い合わせください。可能な範囲であれば、個人からの寄付をお願いします。