CAAでセキュリティガバナンスを強化

CloudflareのMerkle Townによると、1時間ごとに257,036件の証明書が発行されています。Let's Encryptでは、これらの証明書の約70%を発行しています。公共の利益のために非営利団体として運営されている認証局であるということは、常に加入者のエクスペリエンスとセキュリティを向上させる方法を検討しているということです。それを実現する簡単なイノベーションの1つは、CAA(証明書認証局承認)と、アカウントおよびメソッドバインディングのための2つのCAA拡張機能を使用することです。

CAAとは?

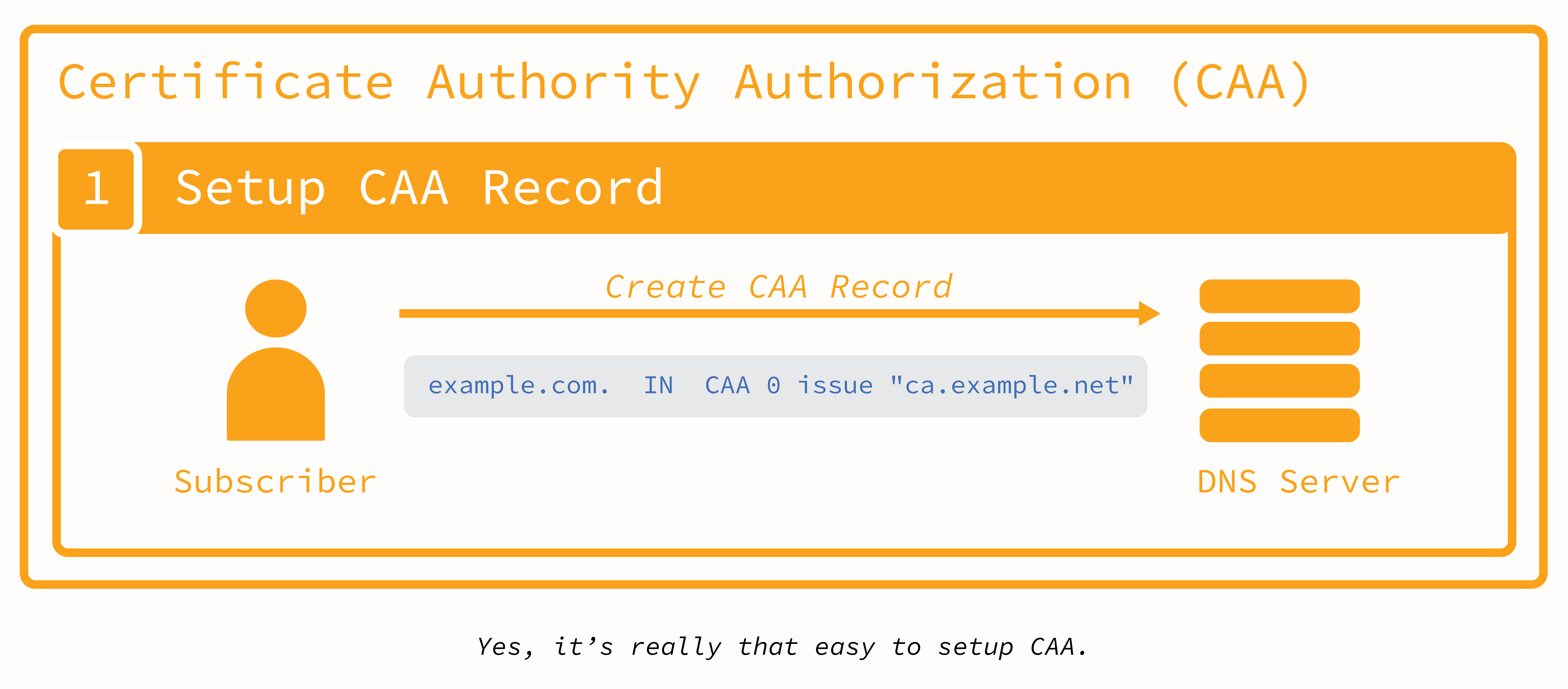

CAAは、サイト所有者が自分のドメイン名を含む証明書を発行できる認証局を指定できるようにするDNSレコードの一種です。CAAを使用することは、自分のドメインとサブドメインが自分の管理下にあることを保証するための積極的な方法です。DNSガバナンスにセキュリティの層を追加できます。(対照的に、証明書の透明性(CT)ログは、DNSガバナンスを監視するための受動的な方法です。ドメインに発行された証明書を公表することにより、加入者は自分のドメインが意図されたCAを使用していることを検証できます。)

CAAはすべての加入者にとって重要だと考えていますが、大規模にTLSを処理する場合はさらに重要です。これは、チームまたは複数のチームが統合にアクセスできる場合は特に当てはまります。

アカウントおよびメソッドバインディングは、セキュリティをさらに向上させることができるCAAの別のレイヤーです。メソッドバインディングを使用すると、加入者はドメイン制御検証メソッド(DNS-01、HTTP-01、またはTLS-ALPN-01)のセットを制限できます。アカウントバインディングを使用すると、加入者は発行を特定のアカウントに制限できます。詳細については、コミュニティの投稿を確認するか、RFC 8657をご覧ください。

CAAの導入

ドイツの医療会社であるFamedlyは、全体的なACME設定の更新の一環としてCAAを設定しました。彼らがなぜ今CAAをオンにすることを選択したのかについて詳しく聞いたところ、答えは簡単でした。それは簡単に行うことができ、セキュリティを強化するための手軽な成果だったからです。

Famedlyのインフラストラクチャ責任者であるJan Christian Grünhage氏は、「アカウントおよびメソッドバインディングとともにCAAを使用する最大の利点は、DVの抜け穴を塞ぐことです」と述べています。「DNS-01チャレンジでDNSSECを使用することにより、スタック全体に暗号化署名が適用されます。」

Famedlyのチームは、数日かけてCAAをセットアップしました。「より大きなプロジェクトは、発行を単一のACMEアカウントIDに移行することでした。そのため、その作業の一環としてCAAを採用することで、わずかな労力しかかかりませんでした」とJan氏は述べています。「追加されたセキュリティ上の利点は、努力する価値が絶対にありました。」

CAAを始める

大規模にTLSを管理する場合は、CAAとアカウントおよびメソッドバインディングの採用を検討してください。開始するには、ドキュメント、RFC 8659、RFC 8657を確認し、コミュニティフォーラムで、CAAを設定または使用している加入者からの詳細情報を確認してください。

DNSに関するすべてのことと同様に、回避すべき潜在的な問題がいくつかあります。最も重要なことは、CAAは、証明書を発行するドメイン名に最も近いCAAレコードを常に尊重するということです。これの詳細については、CAAドキュメントのこのセクションを確認してください。また、DNSプロバイダーがCAAレコードの設定をサポートしていることを確認する必要があります。

Famedlyに感謝します

CAAの設定に関する経験を私たちと共有するために時間を割いてくれたFamedlyに感謝します。さらに、Famedlyは今年の10周年キャンペーンの一環として、ISRGに資金援助を提供しました。

Internet Security Research Group(ISRG)のプロジェクトとして、Let's Encryptの資金はすべて、ユーザーとサポーターのコミュニティからの寄付によって賄われています。私たちは、公共の利益となるサービスを提供するために彼らのサポートに依存しています。貴社または組織がLet's Encryptのスポンサーになることをご希望の場合は、sponsor@letsencrypt.orgまでメールでお問い合わせください。個人または組織が任意の金額で私たちを寄付でサポートできる場合は、ご協力をご検討ください。