最終更新日:

このページでは、Let’s Encryptが運用する現在および関連する履歴のあるすべての認証局について説明します。CAはキーと名前として最も正確に考えられることに注意してください。任意のCAは、同じサブジェクトと公開鍵情報を含む複数の証明書によって表される場合があります。そのような場合、CAを表すすべての証明書の詳細を提供しています。

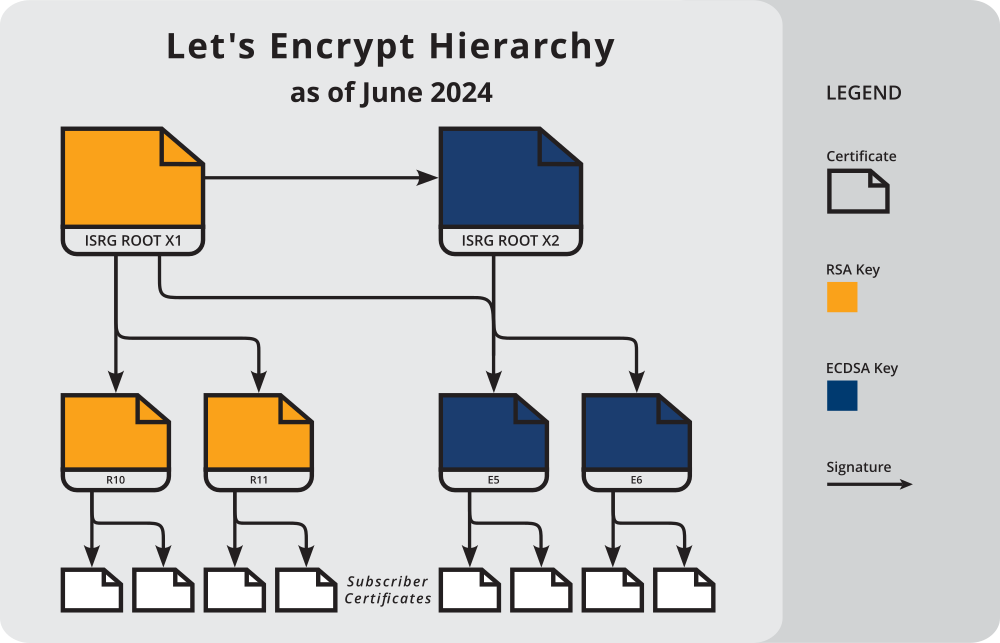

ルートCA

当社のルートキー素材は安全にオフラインで保管されています。次のセクションで説明する中間CAから加入者にエンドエンティティ証明書を発行します。すべてのルート証明書のサブジェクトには、C = USの国フィールドがあります。

ルートCAには、他の証明書とまったく同じ方法で有効期限がないことに注意してください。自己署名証明書にはnotAfter日付が含まれていますが、ルートプログラムと信頼ストアは、その日付以降もルートCAを信頼したり、その日付前に信頼を終了したりする場合があります。したがって、以下に示す有効期限日は、現在のルートプログラムのポリシーに基づいて概算です。

- ISRG Root X1

- ISRG Root X2

当社のルート証明書と様々なデバイスおよび信頼ストアとの互換性に関する追加情報については、証明書の互換性を参照してください。

下位(中間)CA

現在、アクティブなローテーションで4つの中間CAを維持しています。ECDSA公開鍵を含む加入者証明書は、ECDSA中間CAのいずれかから発行されます。同様に、RSA公開鍵を含む加入者証明書は、RSA中間CAのいずれかから発行されます。

すべての中間証明書のサブジェクトには、C = USの国フィールドがあります。

- Let’s Encrypt E5

- Let’s Encrypt E6

- Let’s Encrypt R10

- Let’s Encrypt R11

下記をクリックして、アクティブな発行階層に含まれない追加の中間CAの詳細を参照してください。

バックアップ

これらの中間CAは現在有効な証明書を持っていますが、発行されていません。警告なしに、いつでもこれらのCAから加入者証明書の発行を開始する可能性があります。

- Let’s Encrypt E7

- Let’s Encrypt E8

- Let’s Encrypt E9

- Let’s Encrypt R12

- Let’s Encrypt R13

- Let’s Encrypt R14

廃止

これらの中間CAは、もはや加入者証明書の発行に使用されていません。有効な証明書をまだ保持しているものは、OCSP応答やCRLを生成している可能性があります。

- Let’s Encrypt E1

- Let’s Encrypt E2

- Let’s Encrypt R3

- Let’s Encrypt R4

- Let’s Encrypt Authority X1

- Let’s Encrypt Authority X2

- Let’s Encrypt Authority X3

- Let’s Encrypt Authority X4

委任済みOCSPレスポンダ

このキーペアは以前、Let’s Encryptのルートを安全にオフライン状態に維持するために、Let’s Encryptの中間CAに関するOCSPレスポンスの署名に使用されていました。現在では、中間CAのOCSPレスポンスを発行しておらず、代わりにルートから定期的にCRLを発行して中間CAの失効状態を伝えています。

チェーン

ACMEクライアントがLet’s EncryptのACME APIから新しく発行された証明書をダウンロードする場合、その証明書は1つ以上の中間CAを含む「チェーン」の一部として提供されます。通常、このチェーンはエンドエンティティ証明書と1つの中間CAだけで構成されますが、追加の中間CAが含まれる場合もあります。これは、この証明書チェーン全体をウェブサイト訪問者のブラウザに提示することで、ブラウザが追加の中間CAをダウンロードすることなく、信頼できるルートまで署名を検証できるというものです。

場合によっては、特定の証明書に対して複数の有効なチェーンが存在します。たとえば、中間CAがクロス署名されている場合、その2つの証明書のいずれかを2番目のエントリとして使用し、「2つの異なるルートのいずれかに接続」できます。この場合、異なるウェブサイト運営者は、最も重視する特性に応じて、異なるチェーンを選択することをお勧めします。

RSA公開キーを持つサブスクライバ証明書は、RSA中間CAから発行されます。RSA中間CAはRSAルートであるISRG Root X1からのみ発行されます(つまり、クロス署名されていません)。したがって、すべてのRSAサブスクライバ証明書には、利用可能なチェーンが1つだけです。

ECDSA公開キーを持つサブスクライバ証明書は、ECDSA中間CAから発行されます。ECDSA中間CAは、RSAルートであるISRG Root X1とECDSAルートであるISRG Root X2の両方から発行されます(つまり、クロス署名されています)。したがって、これらの証明書には2つのチェーンを提供します。

ECDSAサブスクライバ証明書 ← ECDSA中間CA (E5またはE6) ← ISRG Root X2

ISRG Root X1までの最初のチェーンは、そのルート証明書が最も多くの信頼ストアに含まれているため、最高の互換性を提供します。ISRG Root X2までの2番目のチェーンは、各TLSハンドシェイクでのネットワーク帯域幅の消費量が少なくなります。最も広い互換性を確保するために、デフォルトで最初のチェーンを提供しています。互換性よりもサイズを優先したいサブスクライバは、代替チェーンを要求する方法について、ACMEクライアントのマニュアルを参照してください(例:certbotの--preferred-chainフラグ)。